Informationssicherheit und die End2End-Lüge

Der Sicherheit in der Informationsverarbeitung, vor allem für Cloud-basierte Lösungen wird ein immer größerer Stellenwert zugeschrieben. Leider ist die Umsetzung mit allerhand Fallstricken verbunden, wobei klar ist: eine einfach und generalisierte Lösung gibt es nicht. Hier kommt dann die End-to-End Verschlüsselung (kurz: E2E-Encryption) als Lösungsbaustein zutage, doch handelt es sich keinesfalls um eine Pauschallösung für die Sicherheitsprobleme, wie dies im Cloud-Kontext suggeriert wird.

First Step: Sicherheitsbedarf ermitteln mit der Schutzbedarfsanalyse

Aber fangen wir am Anfang an, denn es geht zunächst nicht um Lösungen, sondern um die Fragen: Was für einen konkreten Bedarf haben Sie? Welche Sicherheitsanforderungen bestehen bei Ihnen? Hierzu dient eine Sicherheitsanalyse oder auch VIVA-Analyse genannt. VIVA steht für die Kernaspekte von Sicherheit:

- Vertraulichkeit – Nur berechtigte Personen sollen Zugriff auf die Informationen erhalten.

- Integrität – Die Informationen sollen nicht unbemerkt ergänzt, verändert oder gekürzt werden können.

- Verfügbarkeit – Die Informationen sollen dann zur Verfügung stehen, wenn sie gebraucht werden.

- Authentizität – Es soll sichergestellt sein, dass eine Information auch aus der Quelle stammt, für die sie sich ausgibt.

Sicherheit bedeutet also weit mehr als der vertrauliche Umgang mit Informationen.

Die richtige Dosierung finden

Neben der Art des Sicherheitsbedarfes muss auch geklärt werden, wie hoch der Schutzbedarf ist. Eine Möglichkeit ist die Klassifizierung in die üblichen Kategorien:

- öffentlich

- intern (z.B. „normale“ Arbeitsunterlagen)

- vertraulich

- streng vertraulich

Unüberlegte oder überzogene Anforderungen können kontraproduktiv für die Sicherheit sein oder Auswirkungen z.B. auf Akzeptanz und Kosten haben. Ausgangsbasis ist hier die richtige Einstufung von Inhalten, denn nicht alle Inhalte sind gleich schützenswert.

Warum ist eine solche Unterteilung wichtig? Ganz einfach: Je größer der Schutzbedarf ist, desto größer ist der damit verbundene Aufwand und oft auch die damit einhergehenden Einschränkungen. Wer mag schon seine normalen Arbeitsunterlagen (Klassifizierung „intern“), die problemlos im Ablagefach auf dem Schreibtisch liegen können, in den Tresor sperren? Das ist nicht nur lästig und behindert die Arbeit, sondern verwandelt sich schnell in Kontraproduktivität.

Nehmen wir das altbekannte Spiel mit den „Passwortregeln“: Kontinuierliche Passwortwechsel und Regeln, um sicherere Passwörter zu erzwingen sind bis zu einem gewissen Grad sinnvoll. Erreichen die Regeln allerdings die Schmerzgrenze der Mitarbeiter, suchen sich diese Auswege. Das Passwort wird z.B. aufgeschrieben und steht unter der Tastatur oder baumelt sogar auf einem Post-It am unteren Rand des Monitors – damit ist niemandem geholfen.

Die Erkenntnis: Auf die Verhältnismäßigkeit der Mittel kommt es an.

Warum E2E-Encryption ?

Der Einsatz von End2End-Encryption kann selbstverständlich ein sinnvolles Mittel sein. Aber es sollte stets im Blick behalten werden, dass es nicht pauschal ist und am tatsächlichen Sicherheitsbedarf vorbei gehen kann.

Doch woher kommt die End2End-Lüge, vor allem im Kontext von Cloud-Lösungen?

- Es liegt vielfach keine fundierte Sicherheitsanalyse und Ableitung verhältnismäßiger Maßnahmen vor. Stattdessen wird auf Marketing-Aussagen vertraut.

- Cloud-Angebote gelten als unsicher, nicht vertrauenswürdig und benötigen daher besonderen Schutz.

Zur Absicherung nicht vertrauenswürdiger Angebote ist End2End-Encryption tatsächlich eine sinnvolle Maßnahme, wenn ein entsprechender Schutzbedarf vorliegt. Gegebenenfalls muss man sich aber auch über die angesprochenen Seiteneffekte bewusst sein. Usability, Funktionen und auch die Sicherheit kann davon negativ betroffen sein.

Wie kann End2End-Encryption die Sicherheit negativ beeinflussen?

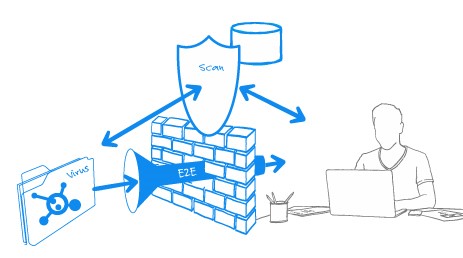

Beispiel: Jedes moderne Email-System in Unternehmen besitzt Schutzmechanismen vor Spam und gefährlichen Anhängen mit Malware.

Ein Cloud-Storage-System mit End2End-Encryption bietet diese Option nicht. Grund ist die durchgängige Verschlüsselung, die es verwehrt, an zentraler Stelle entsprechende Schutzmaßnahmen zu realisieren. So gesehen reißen solche Systeme ein Loch in die Sicherheitsarchitektur eines Unternehmens.

Von anderen Risiken ganz zu schweigen: Wer garantiert bspw. die Verfügbarkeit? Gibt es Backups? So ganz außer Acht lassen sollte man diese Aspekte nicht, auch wenn es Zusicherungen gibt – schließlich liegt ja ein Misstrauen gegenüber dem Anbieter vor.

Was ist die Alternative?

Ausgangspunkt sollte immer eine Sicherheitsanalyse samt Ableitung von angemessener Maßnahmen sein.

Angenommen, wir sprechen nicht von einer Hochsicherheitslösung, ist eine vertrauenswürdige Umgebung ausreichend, um z.B. End2End-Encryption durch verschlüsselte Kommunikation und evtl. verschlüsselte Ablage der Daten zu ersetzen. Zwei Beispiele hierfür sind:

- Private Cloud – Ein Unternehmen kann Software auch selbst on premise / in der eigenen Cloud betreiben.

- SaaS Angebote vertrauenswürdiger Anbieter – Handelt es sich um interne oder vertrauliche Daten, können auch SaaS-Angebote in Betracht kommen, die über entsprechende Service Level Agreements (SLAs) verfügen und deren Einhaltung über sinnvolle Zertifizierungen (z.B. ISO 27001, Informationssicherheitsmanagementsystem (ISMS)) verfügen.

Fazit – ein Weg aus der End2End-Lüge

Angemessene Lösungen zu finden muss das Ziel sein. Die Basis hierfür stellt eine umfassende Schutzbedarfsanalyse (VIVA) samt Schutzkonzept (Security Design) dar. Auf jeden Fall lohnt sich ein tiefergehender Blick, um einerseits bei keiner Scheinsicherheit zu enden, die andererseits das Business behindert.

Datensicherheit in Ihrer Fileshare Cloud