Tag secureTransfer

Cloud-Dienste höchstens befriedigend

09.08.2013 – Edward Snowden hat mit seinen Enthüllungen über das Spähprogramm“ PRISM“ des US-Geheimdienstes NSA einen Stein zum Rollen gebracht. Das enorme...

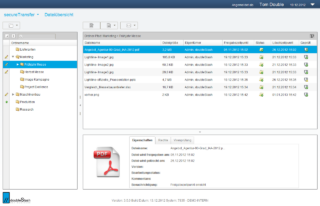

weiterlesensecureTransfer 4.1 – Dateiaustausch jetzt noch einfacher und mobil

04.06.2013 – Vor wenigen Tagen konnten wir bereits das Versionsupdate des Marketing Planner bekannt gegeben. Nun zieht auch die innovative Software zum...

weiterlesenSicherer Dateiaustausch – Doppelt elegant. Doppelt effizient.

14.12.2012 – doubleSlash sorgt mit innovativer Entwicklung für neue Maßstäbe. Mit dem neuen secureTransfer Release 4.0, welches am 16. Januar 2013 erscheint,...

weiterlesenVerwendung von EMail wird bestraft

27.09.2012 – Kundendaten oder generell personenbezogene Daten unterliegen seit jeher einem besonderen Schutz. Das Bundesdatenschutzgesetz (BDSG) schreibt dies im § 9 ausdrücklich...

weiterlesenFlurgespräche – Kurz mal nachgefragt, Teil 5

23.05.2012 – Sales und Marketing arbeiten bei doubleSlash eng zusammen. Die Büros liegen direkt nebeneinander und gelegentlich schaut auch mal Mirjana im...

weiterlesen