Wozu Datensicherheit? Leben mit dem kalkulierten Risiko.

Wie kommt es immer wieder zu diesen Datendiebstählen und was kann dagegen getan werden? Wie kann (Daten-)Sicherheit erreicht werden? Ist eine Schutzbedarfsermittlung notwendig?

Definition Datensicherheit

Allgemein versteht man unter Datensicherheit die Vertraulichkeit (nur autorisierte Benutzer haben Zugang zu übertragenen und gespeicherten Daten), die Integrität (Schutz vor beabsichtigten oder unbeabsichtigten Veränderungen), die Verfügbarkeit (Gewährleistung des ständigen Zugriffs auf die Daten) und die Kontrollierbarkeit (Prüfung der Maßnahmen durch Protokollierung). Datensicherheit hat also zum Ziel, beliebige Daten vor unberechtigtem Zugriff, Schäden wie Manipulation und Nicht-Verfügbarkeit zu schützen.

Die Definition geht dabei immer davon aus, dass Daten bzw. Systeme generell schützenswert sind. Aber ist Datensicherheit für meine Daten, Prozesse bzw. IT-Systeme überhaupt relevant? Sind meine Daten schützenswert? Eine Antwort auf diese Frage kann z.B. eine Ermittlung des Schutzbedarfs beantworten.

Eine wichtige Bedeutung hat dabei immer eine korrekte Einstufung der schützenswerten Objekte. Denn falsch definierte Schutzbedarfe haben Folgen. Wurden Schutzbedarfe zu gering bewertet können für ein Unternehmen insbesondere wirtschaftliche Schäden (nicht eingeplante Kosten) und Schäden am Image entstehen.

Im Gegensatz dazu führen zu hoch angesetzte Schutzbedarfe zu enormen Kosten bzw. Aufwände, um die Datensicherheit zu erreichen und gewährleiten zu können. Meist sinkt mit den steigenden Schutzmaßnahmen auch die Nutzbarkeit.

Wozu eine Schutzbedarfsermittlung?

Angenommen ein Unternehmen hält die Kreditkartendaten seiner Kunden in zwei getrennten Systemen. System A hält eine Hälfte der Kreditkarten Daten (Name, Prüfnummer und Gültigkeit). System B hält die andere Hälfte der Kreditkartendaten (Kartennummer). Getrennt für sich gesehen erwecken beide Systeme nicht den Anschein als wenn diese besonders schützenswerte Daten enthalten. Ein vermeintlicher Datendieb könnte mit den Daten eines einzelnen Systems nur begrenzten Schaden anrichten.

Angenommen ein weiteres System C im Unternehmen bezieht jetzt aber prozessbedingt Daten aus System A und System B und aggregiert diese. Somit wären alle Kreditkarteninformationen eines Kunden verfügbar, man spricht vom Kumulationseffekt. Wie kann ein angemessener Schutzbedarf für dieses System (und die gehaltenen Daten) ermittelt werden? Denn ein potentiell erfolgreicher Angriff auf System C hätte für das Unternehmen und dessen Kunden weitreichende Folgen (finanziell, Datenraub, Identitätsfälschung und Co).

Dieses Beispiel verdeutlicht die Notwendigkeit einer Schutzbedarfsermittlung. Zweck der Schutzbedarfsermittlung ist festzustellen, welcher Schutz für die Informationen und die eingesetzte Informationstechnik ausreichend und angemessen ist. Grob lässt sich eine Ermittlung des Schutzbedarfes in folgende Stufen einteilen:

Identifizierung der Schutzobjekte

Gefragt sind bei diesem Thema hauptsächlich die Fachbereiche. Sie sind in der Regel die fachlichen Eigentümer der Daten und verfügen über die notwendige Business-Sicht. Aus diesem Grund beginnt eine Bestimmung des Schutzbedarfs von Daten immer mit der Zusammenstellung aller im Unternehmen vorhandenen Datenkategorien, wobei alle Fachbereiche mit Bezug zur Datenverarbeitung mitwirken müssen. Hilfreich ist es dabei, zuerst die Fachanwendungen aufzulisten und die zu verarbeitenden Daten (ebenso eingehend und ausgehend) zu beschreiben. Welche Arten von Daten werden verarbeitet? Handelt es sich um Kunden- oder Lieferantendaten, werden Adressen gespeichert oder Bankverbindungsdaten, um nur einige Beispiele zu nennen.

Anschließend müssen die definierten Datenkategorien hinsichtlich ihres Bedarfs an Vertraulichkeit, Verfügbarkeit und Integrität eingestuft werden. Hier reicht schon die Einstufung in niedrig, mittel und hoch sowie eine Gewichtung, wie das einzelne Schutzziel in den Schutzbedarf einfließen soll.

Sind die Datenkategorien und deren jeweiliger Schutzbedarf zusammen gestellt, müssen nur noch alle zu schützenden Daten gefunden und einer Datenkategorie zugeordnet werden. Ein weiteres Ergebnis der Datenklassifizierung ist die dadurch im Unternehmen erreichte Transparenz über Datenkategorien und die Zuordnung von Daten zu den Kategorien. Zusätzlich wird auch der jeweils aktuelle Ablageort der Daten festgestellt. Dieser hat einen großen Einfluss darauf, wie gefährdet Daten sind, ob sie also zum Beispiel im gut geschützten Firmennetzwerk liegen oder auf dem leicht zu verlierenden Tablet eines Mitarbeiters.

Bestimmung der zu erwartenden Schadenshöhen und Eintrittswahrscheinlichkeiten

Bei der Schutzbedarfsfeststellung ist danach zu fragen, welcher Schaden entstehen kann, wenn die Grundwerte Vertraulichkeit, Integrität oder Verfügbarkeit eines Objekts verletzt werden, wenn also

- vertrauliche Informationen unberechtigt zur Kenntnis genommen oder weitergegeben werden (Verletzung der Vertraulichkeit),

- die Korrektheit der Informationen und der Funktionsweise von Systemen nicht mehr gegeben ist (Verletzung der Integrität),

- autorisierte Benutzer am Zugriff auf Informationen und Systeme behindert werden (Verletzung der Verfügbarkeit).

Hierzu werden für jede Anwendung und die verarbeiteten Informationen die zu erwartenden Schäden betrachtet, die bei einer Beeinträchtigung von Vertraulichkeit, Integrität oder Verfügbarkeit entstehen können. Wichtig ist dabei auch eine realistische Einschätzung der möglichen Folgeschäden. Bewährt hat sich eine Einteilung in die drei Schutzbedarfskategorien „normal“, „hoch“ und „sehr hoch“. Bei der Vertraulichkeit wird häufig auch „öffentlich“, „intern“ und „geheim“ verwendet.

Für die Abgrenzung der einzelnen Schutzbedarfskategorien gibt es keine allgemeingültige Definition. Diese sind jeweils abhängig von den Besonderheiten des betrachteten Unternehmens. Betrachtet werden müssen beispielsweise:

- Gesetzliche Vorgaben

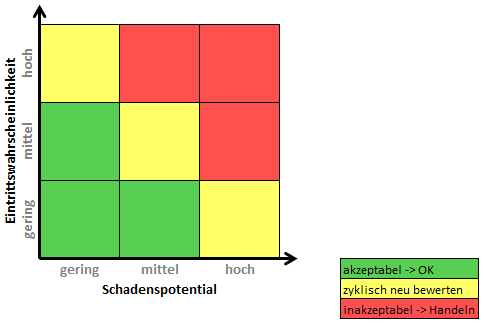

- Wirtschaftliche Risikobetrachtungen (Schadenshöhe / Eintrittswahrscheinlichkeit)

Folgende Grafik soll zur Veranschaulichung dienen:

Ableitung von geeigneten Maßnahmen

Erst mit dem Vorliegen einer abgestimmten Schutzbedarfsermittlung lassen sich bedarfsgerechte Maßnahmen ableiten und umsetzen, welche diesen Gefahren gezielt entgegen wirken und das Risiko verkleinern bzw. minimieren.

Der Schutzbedarf für einen Server beispielsweise richtet sich nach den Anwendungen, die auf ihm laufen. Hierbei ist zu beachten, dass auf einem IT-System mehrere verschiedene Applikationen laufen können, wobei die Applikation mit dem höchsten Schutzbedarf die Schutzbedarfskategorie des IT-Systems bestimmt (das sogenanntes Maximum Prinzip).

Es kann sein, dass mehrere Anwendungen auf einem Server laufen, die einen niedrigen Schutzbedarf haben – mehr oder weniger unwichtige Anwendungen. In ihrer Summe sind diese Anwendungen jedoch mit einem höheren Schutz zu versehen (Kumulationseffekt).

Checkliste

Folgende Fragen können als Checkliste und Leitfaden zur Erstellung einer Schutzbedarfsermittlung bzw. eines IT-Sicherheitskonzeptes herangezogen werden:

- Welche Daten sind mir wichtig und warum?

- Wie schützenswert sind die Inhalte meines IT-Systems?

- Was passiert, wenn ich nicht mehr auf meine Daten zugreifen kann?

- Ist das Bewusstsein vorhanden, was dritte mit meinen Daten anfangen könnten?

- Wo werden die Daten gehalten? Firmennetz, Cloud, Mobilgerät…

Siehe hierzu auch

„Frankfurter Allgemeine Zeitung Verlagsspezial / IT-Sicherheit“ vom 7. Oktober 2014